Los documentos y los correos electrónicos filtrados muestran que las autoridades venezolanas expresaron interés en adquirir RCS y que los representantes de Hacking Team organizaron reuniones para hacer demostraciones.

El régimen de Venezuela contrató

los servicios de piratas cibernéticos para espiar a la oposición, a periodistas

y a la sociedad civil, y tiene las herramientas para interceptar las

comunicaciones emprendidas a través de celulares y de computadoras, incluyendo

correos electrónicos, mensajes de texto y conversaciones de voz realizadas a

través de Skype.

Dado a que estas herramientas

consisten en el uso de malware que permite monitorear directamente el uso de

las computadoras y teléfonos celulares, en vez de simplemente interceptar las

señales electrónicas que salen de los dispositivos, la encriptación utilizada

por algunos servicios de mensajería dejan de ser una garantía de privacidad

para los equipos intervenidos.

Las últimas versiones de estos

equipos fueron adquiridos hace cerca de dos años por el régimen de Nicolás

Maduro y desde entonces han sido utilizados para espiar a “objetivos

seleccionados”, dijeron a El Nuevo Herald fuentes cercanas al aparato de

seguridad de Venezuela,

“Esos equipos están instalados”,

confirmó una de las fuentes que habló bajo condición de anonimato. “Fueron

adquiridos hace más de año y medio”.

El régimen bolivariano desde hace

bastante tiempo ha utilizado expertos en materia de informática para tratar de

interceptar los correos electrónicos y las cuentas de Twitter de periodistas y

de dirigentes de la oposición. Pero esas operaciones venían siendo realizadas a

través de prácticas rudimentarias.

Los nuevos sistemas otorgan

métodos muchos más ágiles y sistematizados de intercepción y permiten

monitorear las comunicaciones de miles de personas a la vez, haciendo uso

servicios que están siendo ofrecidos a gobiernos de otros países como

herramientas para combatir el terrorismo.

“Todo esto tiene el carácter de

las armas, que pueden ser utilizada para bien, para brindar seguridad y

proteger a la gente, pero que también pueden ser utilizada para mal”, dijo en

Miami el experto en informática Vicente Pimienta.

Estando en manos de gobiernos

autoritarios, como el venezolano, estas armas pueden ser usadas para espiar a

la sociedad civil, y es fácil deducir que las herramientas de espionaje están

siendo usadas para reprimir toda forma de disidencia, agregó Pimienta.

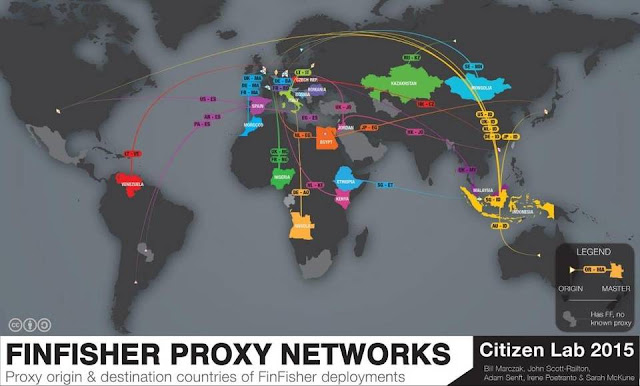

Un reciente estudio elaborado por

Citizen Lab, un centro de investigación de la Universidad de Toronto, esboza el

amplio uso de operaciones de espionaje cibernético contra periodistas y

disidentes en países latinoamericanos vinculados con el bolivarianismo,

incluyendo Ecuador, Argentina, Brasil y Venezuela.

Citizen Lab, entidad abocada a

investigar el uso de tecnología por parte de gobiernos para espiar a sus

ciudadanos, también anunció haber detectado en Venezuela el uso de la

herramienta de ciberpiratería conocida como FinFisher.

SKYPE ES VULNERABLE

El software, que ha sido

utilizado en varios países autoritarios para espiar las actividades de la

oposición, normalmente es instalado en las computadoras, tabletas, teléfonos

celulares y otros dispositivos sin que sus dueños se den cuenta.

En ocasiones esto sucede haciendo

uso de las actualizaciones de programas.

Pero el malware también puede ser

instalado a través de la apertura de algún documento enviado haciendo uso del

nombre de algún contacto o amigo del “objetivo”, o puede ser instalado

directamente aprovechándose de las fallas de seguridad de algunos programas

populares.

Una vez instalado, el programa

puede ser utilizado para monitorear el uso que el “objetivo” hace de sus

dispositivos, pero está especialmente diseñado para capturar las

comunicaciones, incluyendo las conversaciones que podrían hacerse a través de

Skype, sistema usado ampliamente en Venezuela bajo la creencia de que no puede

ser intervenido.

Creer en eso es un error,

manifestó Pimienta.

“Todos estos sistemas son

vulnerables. Skype no es la excepción”, manifestó.

Además de Venezuela, el FinFisher

también es utilizado por México y Paraguay en América Latina, según la

investigación de Citizen Lab.

La licencia para operar el

programa cuesta cientos de miles de dólares.

Otros de los servicios de

piratería cibernética que podría estar siendo utilizado en Venezuela es el de

RCS de la firma italiana Hacking Team.

El malware, de características

similares a las de FinFisher, fue ofrecido a distintos organismos de seguridad

de Venezuela, incluyendo al Servicio Bolivariano de Inteligencia Nacional

(SEBIN), la Dirección General de Contrainteligencia Militar, y a la Guardia

Nacional, según reveló una serie de documentos internos de Hacking Team

filtrados por WikiLeaks.

Los documentos y los correos

electrónicos filtrados muestran que las autoridades venezolanas expresaron

interés en adquirir RCS y que los representantes de Hacking Team organizaron

reuniones para hacer demostraciones.

“Entiendo que si el prospecto

venezolano decide comprar RCS va a necesitar una entrega muy rápida”, declara

uno de los correos interceptados sobre las negociaciones, realizadas a inicios

del 2013.

Entre los documentos filtrados,

sin embargo, no aparecen datos sobre los desenlaces de las distintas

negociaciones que estaban siendo realizadas y se desconoce a ciencia cierta si

RCS está siendo utilizado por algunas de las agencias de seguridad de

Venezuela, o por alguna de las distintas empresa privadas de seguridad que

prestan servicio al chavismo.

JAURíA DE RATAS

Lo que sí se conoce es que la

agrupación conocida como PackRat – jauría de ratas-- tiene entre sus blancos

dirigentes de la oposición venezolana.

La agrupación, cuya existencia

también fue reportada por Citizen Lab, lleva años realizando operaciones de

espionaje cibernético desde los países del ALBA, con especial énfasis en espiar

las actividades de dirigentes de la oposición, periodistas y activistas.

El nombre de PackRat viene por el

uso que hacen los ciberpiratas de programas conocidos en inglés como Remote

Admnistration Trojans (RAT) y por el empleo de la técnica conocida como Packing

para oscurecer su presencia, explicó John Railton, uno de los investigadores de

Citizen Lab.

“Estos son instrumentos de

piratería cibernética que son en realidad de fácil acceso, pero a los cuales

luego se les ha colocado otra capa para esconder las actividades del PackRat,

lo cual hace que al final sea una herramienta mucho más poderosa”, explicó.

PackRat ha estado operando en los

países del ALBA desde hace ya bastante tiempo. Citizen Lab los detectó por

primera vez en el 2008.

“En términos de los blancos, y de

los materiales que fueron utilizados como parte de la decepción, es obvio que

esto estaba dirigido contra personas involucradas en la política, y el

contenido utilizado para la decepción también era muy político, sugiriendo que

estos eran objetivos políticos en vez de objetivos de seguridad”, agregó

Railton.

Los piratas del PackRat usan con

frecuencia técnicas de phishing para tratar de engañar al objetivo para que le

entregue sus claves de acceso. Una vez adentro, ellos proceden a tomar control

de documentos, aplicaciones e incluso pueden tomar control de los micrófonos y

la cámara de video.

Algunas de estas prácticas

dirigidas a opositores involucraban el uso de malware y engaños muy elaborados,

como la construcción de páginas falsas de de noticias en internet, o la

creación de organizaciones falsas con presencia en la internet.

“En el caso de Venezuela,

detectamos una serie de sitios de internet falsos que estaba recogiendo tráfico

de personas que se encontraban dentro de Venezuela, pero también disidentes que

no estaban dentro de Venezuela”, señaló Railton.

Las investigaciones de Citizen

Lab les ha llevado a concluir que PackRat es una sola entidad, y lo que esa

entidad parece estar detrás de los críticos de los gobiernos de distintos

países al mismo tiempo.

“No estamos en posición de saber

porqué están haciendo eso, pero una interpretación podría ser que se trata de

la colaboración entre gobiernos”, agregó Railton.